ケルベロス認証とは

ケルベロス認証とは、サーバとクライアント間のネットワーク認証方式の1つです。

ケルベロス認証はクライアントとサーバとを相互認証でき、データの機密性のため、クライアントとサーバ間の通信を暗号化します。

ケルベロス認証はRFC4120やRFC4121で仕様が規定され、KRB5とも呼ばれています。

ケルベロス認証を使用したサービスにはMicrosoftのActive Directoryがあります。

ケルベロス認証の構成要素

| ケルベロスの用語 | 説明 |

| KDC(Key Distribution Center) | サーバとユーザに関する信頼関係の情報を一括管理する中央データベース |

| AS(Authentication Server) | KDCの要素で認証を行うサーバ。ユーザからの認証を受け付ける。 |

| TGS(Ticket Granting Server) | KDCの要素でチケットを発行するサーバ。各サーバを利用するためのチケットを発行する。 |

| TGT(Ticket Granting Ticket) | あらためてKDCに対して要求しなくても、TGTを持つクライアントは他のサーバへの追加チケットを取得できるようになる特殊なチケット。 |

| プリンシパル(principal) | KDCが認証を行うユーザやサーバのこと |

| レルム(realm) | 同じKDCの配下にあるシステムをグループとして定義する論理ネットワーク |

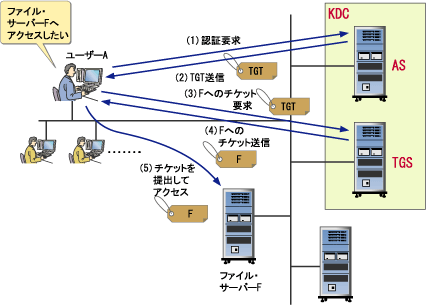

ケルベロス認証のシーケンス

Kerberos認証のステップ

- ユーザがKDCに認証情報を提供する(AESによる暗号化)

- クライアント/TGS鍵が生成される

- TGTが生成される(あわせて、暗号化された対象鍵がクライアントに送られる)※クライアント側ではTGTを受理(インストール)し、自身のパスワードで対象カギを複合する

- クライアント/サーバチケットが生成される

- ユーザがサービスにアクセスする

ケルベロス認証の特徴

ケルベロス認証は、複数のユーザが複数のサーバを利用するようなケースで、一度だけ認証を受ければ複数のサービスを利用できるようになります。一度認証を受ければ、その後はユーザのアクセス権に応じてアクセスできます。そのため、SSO (シングルサインオン) の実装に適しています。

ケルベロス認証は通信にTCP及びUDPの88番ポート使用します。

ケルベロス認証の弱点としては、以下のものがあります。

- KDCが単一障害点

- 鍵がKDCより盗まれた場合、ユーザのなりすましが行われる

- パスワード推測に体制がない

AD環境で注意が必要なイベントログ

AD環境でインシデント発生時に注意が必要なイベントログについてまとめます。

監査を必要とする重要なWindowsセキュリティイベントログ

| イベントID | 説明 |

| 4688 |

新規プロセスの作成 ※デフォルトでは有効されていない場合がありますが、Windows ServerのCISベンチマークでは取得することが推奨されています。 また、2021年に発生した半田病院のランサムウェア感染に関する報告書において、今後の対策においてもログの取得が記載されています。 ※以下の資料P30より https://www.handa-hospital.jp/topics/2022/0616/report_02.pdf |

| 4768 | アカウントログオンの成功 |

| 4771 | アカウントログオンの失敗 このイベントはTGSがTGTの発行に失敗(認証失敗)時に発生します。 そのため、このイベントはドメインコントローラーでのみ生成されます。 また、エラーコードが「0x18」は「無効なパスワード」による失敗のため、注意が必要です。 4771(F) Kerberos の事前認証に失敗しました。 (Windows 10) - Windows security | Microsoft Docs |

| 4624 | ローカルログオンの成功 |

| 4625 | ローカルログオンの失敗 これはローカルでのログオン失敗時に生成されます。 →そのマシンに対するログオン試行失敗を表します。 4625(F) アカウントのログオンに失敗しました。 (Windows 10) - Windows security | Microsoft Docs |

| 4776 | NTLM認証 NTLM認証はKerberos認証が使用できない場合の認証方式でActive Direcotryではダウンレベル(代替の)認証として利用されます。 共有フォルダなどにIPアドレス(例:\\192.168.XX.YY\share)でアクセスした場合はNTLM認証となります。 第2回 誰も教えてくれないActive DirectoryとLDAPの「本当の関係」[後編]:知られざるActive Directory技術の「舞台裏」|gihyo.jp … 技術評論社 |

| 4647 | ユーザーが開始したログオフ |

| 4778 | ターミナルサービスセッションの再接続 |

| 4779 | ターミナルサービスセッションの切断 |

| 5136 | ADオブジェクトの変更 |

| 5137 | ADオブジェクトの作成 |

| 5139 | 移動されたADオブジェクト |

| 5141 | 削除されたADオブジェクト |

| 4670 | 古い属性と新しい属性の許可変更 |

| 4663 | ファイルアクセス |

| 4659 | 削除するためのファイルアクセス |

| 4660 | ファイル削除 |

参考にさせていただいたサイト

Windows セキュリティイベントログ監査レポート|ADAudit Plus

https://www.nic.ad.jp/ja/materials/iw/2015/proceedings/t9/t9-mizuno-20151124.pdf

https://digitalforensic.jp/wp-content/uploads/2021/02/a930b3e0fadd66c4697717bf767b049c.pdf

https://www.iij.ad.jp/dev/tech/techweek/pdf/171108_02.pdf