セキュリティモデルとして挙げられる「Bell-LaPadula」や「Biba Integrity」について調べたことをまとめます。

「オペレーティングシステムのアクセスコントロール機能におけるセキュリティポリシーモデル」

発行機関:情報処理推進機構

発行年月日:2012年9月27日

https://www.ipa.go.jp/files/000002266.pdf

上記資料は、IPAがシステム管理者を対象に参考情報を公開している「情報セキュリティ対策実践情報」に掲載されています。

OSのアクセスコントロールと課題

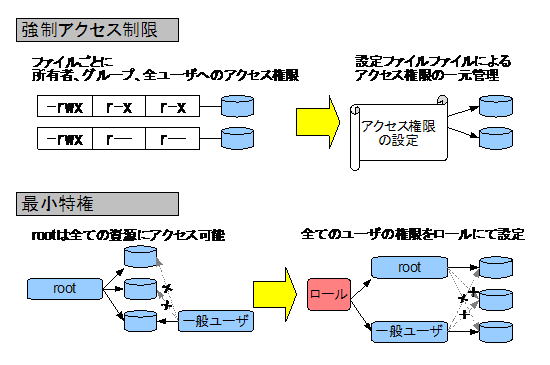

OSの課題として、特権ユーザがシステム全体を支配できることが問題とされています。これは、一旦特権ユーザの権限が不正に奪われてしまうと、システムのセキュリティを確保できないことが理由となります。セキュアOSでは、上記問題点を改善するために、強制的アクセスコントロール機能を実装します。

セキュアOSとは

* セキュアOSとは「強制アクセス制御」と「最小特権」の機能を満たしているOSを指している。

* セキュアOSとしては「Trusted Solaris」や「SELinux」等がある。

* Trusted Solarisは米国家安全保障局で策定されたセキュリティ評価基準に定義されている規約を満たしたTrusted OSを実装したOSである。

* SELinuxは米国の NSAが中心になって開発した,Linuxカーネルの セキュリティ拡張モジュールで、多くのLinuxディストリビューションに組み込まれている。

強制アクセス制御とは(Mandatory Access Control:MAC)

Linuxでは、ファイルやディレクトリに対するアクセス権として「所有者」、「グループ」、「その他のユーザ」の3種類の設定を行い、所有者によってアクセス権が自由に設定できます。(Discretionary Access Control:任意アクセス制御、一般的なWindows OSも同様)

セキュアOSでは、アクセス権の設定を所有者が行うのではなく、設定ファイルで一元管理することにより、システム管理者がシステム全体のアクセス権の設定状態を管理します。

最小特権とは

Linuxではrootユーザがシステムに関する全ての権限を所有しているため、root権限を不正なユーザに取られた場合、システム全体を自由に操作されてしまいます。

セキュアOSでは、root権限を廃止し複数のユーザに権限を分割して割り当てることにより、アカウントやサービスには最低限の権限が付与されるため、ユーザ権限を不正なユーザに取られた場合でも、システムへの影響を低減します。

セキュアOSではアクセスコントロールを実現するために、以下の2つの機能を実装します。

リファレンスモニタ (Reference Monitor)

システム上の全データに対するアクセスをコントロールする

セキュリティポリシーモデル

リファレンスモニタを正確に機能させるためには、

「どの主体が、どの対象物を、どのように操作できるのか」(=セキュリティポリシー)を定義します。

セキュリティポリシーには、大きく2つの分類があります

セキュリティポリシーの分類

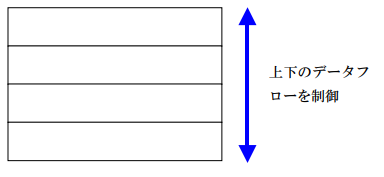

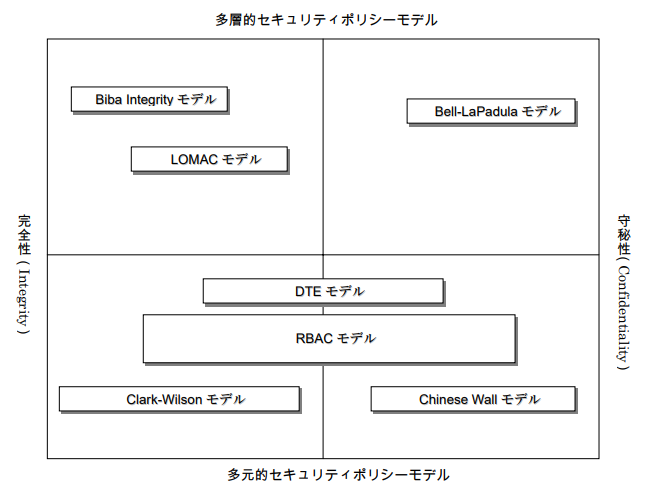

多層的なセキュリティポリシーモデル

多層的なセキュリティポリシーモデルは、米国軍などで適用されるもので、情報に階層を付けて、階層間のアクセスを制限します。

このモデルはデータに異なる重要度が設定されているような場合に適しています。このモデルに分類されるセキュリティポリシーには、Bell-LaPadula、Biba Integrity等があります。

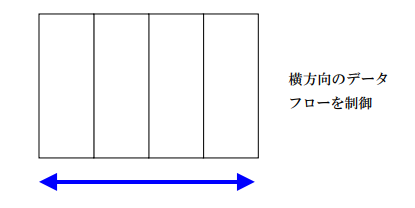

多元的なセキュリティポリシーモデル

多元的なセキュリティポリシーモデルは、情報の重要度を順序付けるのではなく、コンパートメントと呼ばれる小さな部屋に区切り、情報へのアクセスをコントロールするモデルです。

このモデルにおいては、多層的セキュリティポリシーモデルのように、階層的な情報をコントロールするのではなく、コンパートメント間の横方向の情報フローがコントロールされます。

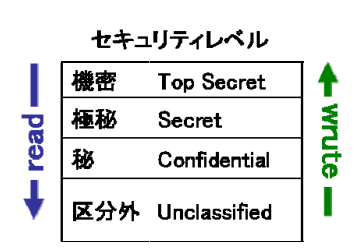

Bell-LaPadula モデル

- 1973年に米国空軍の要請によりDavid Bell、Len LaPadulaが提案

- 情報の不適切な開示の有無を検証することが可能

- 情報が下へ流れない (機密性)

| シンプルセキュリティ属性 (Simplesecurity property) | どのサブジェクトも高位のデータを読んではならない。NRU (no read up) |

| スター属性 (*-property) | どのサブジェクトも低位にデータを書き込んではならない。NWD (no write down) |

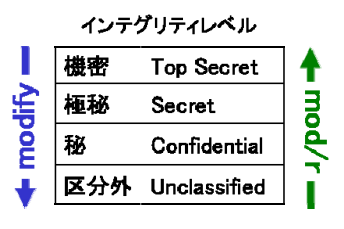

Biba Integrity モデル(Low Water-Mark Model)

- 1975年にBibaが情報の不適切な修正を防ぐためのモデルを提案

- 情報が上へ流れない (完全性)

| シンプルインテグリティ属性(Simple integrity property) | サブジェクトは、下位のデータに限り修正することができる。 |

| インテグリティスター属性(Integrity *-property) | もしサブジェクトが、同じインテグリティ・レベルのオブジェクトへの読み込み権限を持っていれば、そのサブジェクトは上位のオブジェクトに限り修正することができる。 |

https://www.jnsa.org/result/2007/edu/materials/071111/tebiki2007.pdf

Chinese Wall モデル

Chinese Wallモデルでは、「関心事の衝突」を情報保護の基本としています。

具体的には、競合する会社の情報があった場合に、その両方の企業の情報にアクセス可能な状況を作らないようにします。

その他OSのセキュリティに関する資料

電子政府におけるセキュリティに配慮したOSを活用した情報システム等に関する調査研究報告書

https://www.nisc.go.jp/inquiry/pdf/secure_os_2004.pdf

OSのセキュリティ機能等に関する調査研究

https://www.nisc.go.jp/inquiry/pdf/secure_os_features.pdf