連邦政府情報システムに対するリスクマネジメントフレームワーク適用ガイド

発行機関:NIST(IPA訳)

発行年月日:2010年2月

https://www.ipa.go.jp/files/000025329.pdf

概要

情報システムに対する脅威には、環境破壊や人的ミス、システムのエラ-、外部からの攻撃があります。情報システムを取り巻く脅威は増大しているため、組織においては自組織で運用するシステムのリスク管理が重要になります。

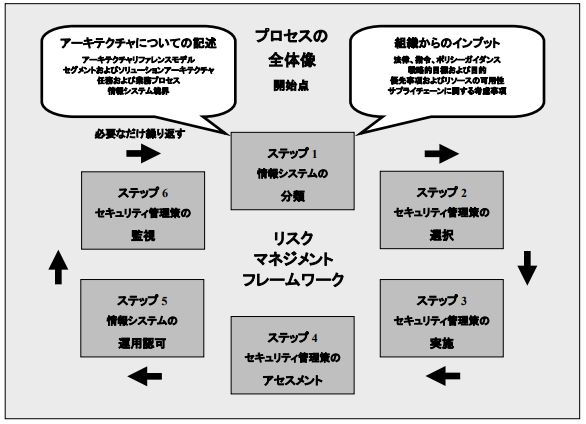

本ガイドラインでは適切なリスク管理の実施により、情報システムのセキュリティを向上させることを目的として公開されています。リスクマネジメントの実施は組織全体で取り組む必要があり、以下の図のように段階的に取り組むことを示しています。

第1層

第1層では、組織的観点からリスクに対処します。

- リスク評価の手法の周知

- リスクマネジメントを実施する対象の決定

- 許容するリスクレベルの決定 等

第2層

- 組織の主要な任務および業務プロセスを定義する

- 組織の目標と目的に照らし合わせて、各任務および業務プロセスに優先順位をつける 等

第3層

表題にもあるリスクマネジメントフレームワーク(RMF)は第3層で活用します。

RMFのステップ

分類

情報システム、およびそのシステムによって処理、格納、および伝送される情報を、影響分析結果に基づいて分類する。選択

セキュリティ分類結果に基づいて、情報システムに対するベースラインセキュリティ管理策の初期セットを選択する。また、リスク、およびローカルな状況のアセスメント結果に基づいて、必要に応じてセキュリティ管理策ベースラインを調整し、補足する。実施

セキュリティ管理策を実施する。また、情報システム、およびその運用環境において、セキュリティ管理策をどのように採用するかについて、記述する。アセスメント

セキュリティ管理策がどの程度正しく導入されているか、どの程度意図した通りに運用されているか、システムのセキュリティ要求事項に対する適合性の観点から所望の結果をどの程度産出しているかを判断するために、適切なアセスメント手順を用いて、セキュリティ管理策をアセスメントする。運用認可

情報システムの運用から生じる組織の業務や資産、個人、他の組織、および国家に対するリスクを評価し、そのリスクを受容できると判断した場合に、情報システムの運用を認可する。監視

情報システムに導入されているセキュリティ管理策を継続的に監視する。これには、管理策の有効性の評価、システムまたはその運用環境に対する変更の文書化、関連する変更によるセキュリティ影響の分析、システムのセキュリティ状態の指定された職員への報告が含まれる。

リスクマネジメントを成功させるには、一貫性を持って実施することが重要になります。リスクマネジメントを実施するのに必要なリソースを割り当てるには、経営層の支援も必要になります。

ガイドラインでは、リスクマネジメントの各ステップにおけるタスクと責任を負うべき役割についてもまとめています。

RMF ステップ 1-情報システムの分類

| タスク | 概要 | 主な責任を持つ者 | 補助的な役割 |

| セキュリティ分類 | 情報システムを分類し、セキュリティ分類の結果をセキュリティ計画に記載する。 | 情報システムのオーナー、情報のオーナー/スチュワード |

リスクエグゼクティブ(機能) 運用認可責任者または指名された代理人 最高情報責任者 上級情報セキュリティ責任者 情報システムセキュリティ責任者 |

| 情報システムに関する記述 | 情報システム(システム境界を含む)について説明し、その内容をセキュリティ計画に記載する。 | 情報システムのオーナー |

運用認可責任者または指名された代理人 上級情報セキュリティ責任者 情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| 情報システムの登録 | 組織内の適切な計画局/管理局に情報システムを登録する。 | 情報システムのオーナー | 情報システムセキュリティ責任者 |

RMF ステップ 2-セキュリティ管理策の選択

| タスク | 概要 | 主な責任を持つ者 | 補助的な役割 |

| 共通管理策の明確化 | 組織の情報システムに対する共通管理策として組織が提供しているセキュリティ管理策を明確にし、セキュリティ計画(またはそれと同等の文書)に記載する。 | 最高情報責任者または上級情報セキュリティ責任者、情報セキュリティアーキテクト、共通管理策の提供者 |

リスクエグゼクティブ(機能) 運用認可責任者または指名された代理人 情報システムのオーナー 情報システムセキュリティエンジニア |

| セキュリティ管理策の選択 | 情報システムに導入するセキュリティ管理策を選択し、それらの管理策について、セキュリティ計画に記載する。 | 情報セキュリティアーキテクト、情報システムのオーナー |

運用認可責任者または指名された代理人 情報のオーナー/スチュワード 情報システムセキュリティ責任者 情報システムセキュリティエンジニア |

| 監視戦略 | セキュリティ管理策の有効性、ならびに、情報システムおよびシステムの運用環境に対して提案されている、あるいは、実際に実施された変更を継続的に監視するための、戦略を策定する。 | 情報システムのオーナーまたは共通管理策の提供者 |

リスクエグゼクティブ(機能) 運用認可責任者または指名された代理人 最高情報責任者 上級情報セキュリティ責任者 情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| セキュリティ計画の承認 | セキュリティ計画をレビューし、承認する。 | 運用認可責任者または指名された代理人 |

リスクエグゼクティブ(機能) 最高情報責任者 上級情報セキュリティ責任者 |

RMF ステップ 3-セキュリティ管理策の実施

| タスク | 概要 | 主な責任を持つ者 | 補助的な役割 |

| セキュリティ管理策の実施 | セキュリティ計画に記載されているセキュリティ管理策を実施する。 | 情報システムのオーナーまたは共通管理策の提供者 |

情報のオーナー/スチュワード 情報システムセキュリティ責任者 情報システムセキュリティエンジニア |

| セキュリティ管理策の文書化 | 必要に応じて、セキュリティ管理策の実施について、機能面での記述(予定しているインプット、予想される挙動、および予想されるアウトプットを含む)と併せて、セキュリティ計画に記載する。 | 情報システムのオーナーまたは共通管理策の提供者 |

情報のオーナー/スチュワード 情報システムセキュリティ責任者 情報システムセキュリティエンジニア |

RMF ステップ 4-セキュリティ管理策のアセスメント

| タスク | 概要 | 主な責任を持つ者 | 補助的な役割 |

| アセスメントの準備 | セキュリティ管理策のアセスメント計画を策定、レビューし、承認する。 | セキュリティ管理策アセサー |

運用認可責任者または指名された代理人 最高情報責任者 上級情報セキュリティ責任者 情報システムのオーナーまたは共通管理策の提供者 情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| セキュリティ管理策のアセスメント | セキュリティアセスメント計画に記載されているアセスメント手順に従ってセキュリティ管理策をアセスメントする。 | セキュリティ管理策アセサー |

情報システムのオーナーまたは共通管理策の提供者 情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| セキュリティアセスメントレポート | セキュリティ管理策のアセスメントを通じて発見された問題、導かれた結論および推奨事項を文書化した、セキュリティアセスメントレポートを用意する。 | セキュリティ管理策アセサー |

情報システムのオーナーまたは共通管理策の提供者 情報システムセキュリティ責任者 |

| 是正活動 | セキュリティアセスメントレポートに記載されている結論と推奨事項に基づいて、セキュリティ管理策に対する初期の是正活動を実施し、是正された管理策(複数)を適宜、再アセスメントする。 | 情報システムのオーナーまたは共通管理策の提供者、セキュリティ管理策アセサー |

運用認可責任者または指名された代理人 最高情報責任者 上級情報セキュリティ責任者 情報のオーナー/スチュワード 情報システムセキュリティ責任者 情報システムセキュリティエンジニア セキュリティ管理策アセサー |

RMF ステップ 5-情報システムの運用認可

| タスク | 概要 | 主な責任を持つ者 | 補助的な役割 |

| 行動計画とマイルストーン | セキュリティアセスメントレポートに記載されている結論と推奨事項に基づいて、行動計画とマイルストーンを作成する(ただし、既に実施されたすべての是正活動を除く)。 | 情報システムのオーナーまたは共通管理策の提供者 |

情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| セキュリティ運用認可パッケージ | セキュリティ運用認可パッケージをまとめて、運用認可責任者に提出し、裁定を仰ぐ。 | 情報システムのオーナーまたは共通管理策の提供者 |

情報システムセキュリティ責任者 セキュリティ管理策アセサー |

| リスクの判断 | 組織の業務(任務、機能、イメージ、または評判を含む)、組織の資産、個人、他の組織、または国家に対するリスクを判断する。 | 運用認可責任者または指名された代理人 |

リスクエグゼクティブ(機能) 上級情報セキュリティ責任者 |

| リスクの受容 | 組織の業務、組織の資産、個人、他の組織、または国家に対するリスクが受容できるかどうかを判断する。 | 運用認可責任者 |

リスクエグゼクティブ(機能) 運用認可責任者が指名する代理人 上級情報セキュリティ責任者 |

RMF ステップ 6-セキュリティ管理策の監視

| タスク | 概要 | 主な責任を持つ者 | 補助的な役割 |

| 情報システムやその運用環境に対する変更 | タスク 6-1: 情報システムおよびシステムの運用環境に対して提案されている、あるいは、実際に実施された変更がもたらすセキュリティへの影響を判断する。 | 情報システムのオーナーまたは共通管理策の提供者 |

リスクエグゼクティブ(機能) 運用認可責任者または指名された代理人 上級情報セキュリティ責任者 情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| 継続的なセキュリティ管理策アセスメント | 組織が定めた監視戦略に従って、情報システムに導入される、または情報システムによって継承される技術面、管理面、および運用面でのセキュリティ管理策の中から選択された、管理策のサブセットをアセスメントする。 | セキュリティ管理策アセサー |

運用認可責任者または指名された代理人 情報システムのオーナーまたは共通管理策の提供者 情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| 継続的な是正活動 | 継続的監視活動の結果、リスクアセスメント結果、および行動計画とマイルストーンにリストアップされている重要な項目に基づいて、是正活動を実施する。 | 情報システムのオーナーまたは共通管理策の提供者 |

運用認可責任者または指名された代理人 情報のオーナー/スチュワード 情報システムセキュリティ責任者 情報システムセキュリティエンジニア セキュリティ管理策アセサー |

| 重要な更新 | 継続的監視プロセスの結果に基づいて、セキュリティ計画、セキュリティアセスメントレポート、および行動計画とマイルストーンを更新する。 | 情報システムのオーナーまたは共通管理策の提供者 |

情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

| セキュリティ状況の報告 | 監視戦略に従って、継続的に、情報システムのセキュリティ状況(情報システムに導入されるセキュリティ管理策、および情報システムによって継承されるセキュリティ管理策の有効性を含む)を運用認可責任者および組織内の他の適切な職員に報告する。 | 情報システムのオーナーまたは共通管理策の提供者 | 情報システムセキュリティ責任者 |

| 継続的なリスク判断および受容 | 監視戦略に従って、情報システムのセキュリティ状況に関する報告内容(情報システムに導入される、または情報システムによって継承されるセキュリティ管理策の有効性を含む)を継続的に見直すことによって、組織の業務、組織の資産、個人、他の組織、または国家に対するリスクが、ひきつづき受容可能か否かを判断する。 | 運用認可責任者 |

リスクエグゼクティブ(機能) 運用認可責任者が指名する代理人 上級情報セキュリティ責任者 |

| 情報システムの切り離しおよび廃止 | 必要に応じて、情報システムの廃止戦略を実施する。この戦略は、システムがサービスから切り離された時に必要となる活動を実施するためのものである。 | 情報システムのオーナー |

リスクエグゼクティブ(機能) 運用認可責任者が指名する代理人 上級情報セキュリティ責任者、情報のオーナー/スチュワード 情報システムセキュリティ責任者 |

その他の参考情報:他のリスクマネジメントフレームワーク

CRAMMについて

CRAMM(CCTA Risk Analysis Management Methodology、クラム)はイギリスの大蔵省(CCTA)が1988年に考案した、「貴重なデータや保護が必要なデータを処理する現在および将来の情報システムのセキュリティを確保するために必要な、全ての技術的および非技術的なコントロールを識別するための、英国政府によって推薦されたリスク分析および管理手法」です。

CRAMMは以下のステップで構成されます。

- 保護対象である情報資産の識別と評価

- 保護対象の脅威と脆弱性の5段階評価

- リスク対策の実施及びリスクマネジメント

分析では「どの資産に」「どんな脅威があって」「どんな脆弱性があるか」という3つの視点で検討します。最終的には分析結果に基づき、各資産にセキュリティ対策を講じる、という流れになります。

参考にさせていただいたサイト