概要

この記事ではmetasploitable3を構築します。

以前、metasploitable2をHyper-V上に構築しましたが、 今回は別環境で、VagrantとVirtualboxを使って構築します。

metasploitable3からはWindows Server2008の環境が追加されており、Windowsの検証環境として使うことができます。

環境構築

環境構築は以下のサイトを参考に実施しました。

1.必要なソフトのインストール

上記サイトの「Requirements:」に記載されている「Vagrant」及び「VirtualBox」をそれぞれサイトからダウンロードして、インストールしました。

補足:Vagrantとは

Vagrantとは、VirtualboxやVMware等の仮想化ソフトをCUIで操作するソフトです。

Vagrant Cloudに用意されている「box」というVMのベースになるイメージを指定してコマンドを実行するだけでVMを作成できます。

また、VMの構成をVagrantfileというテキストファイルに記述でき、Git等のソースコードリポジトリで管理することができます。

補足:VirtualBoxのエラー

VirtualBoxのインストール時(試験用に仮想マシンを立ち上げ時)、仮想マシンがうまく起動してきませんでした。

仮想マシンのインポートに成功するも、実行しても途中から黒い画面のまま、動かないということが発生しました。

原因はWindows Sandboxの機能を有効化していることでした。機能無効化後、仮想マシンが正常に動作しました。

2.metasploitable3インストール

PowerShellを起動し、以下のコマンドを実行します。

Invoke-WebRequest -Uri "https://raw.githubusercontent.com/rapid7/metasploitable3/master/Vagrantfile" -OutFile "Vagrantfile"

vagrant up

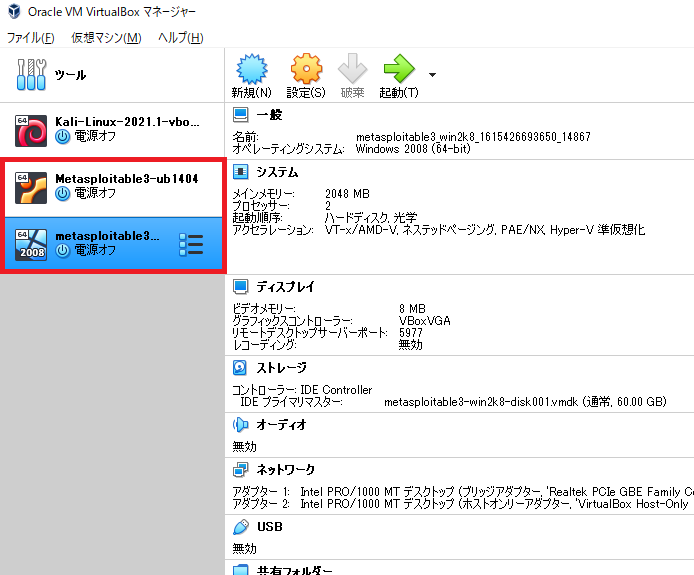

コマンドを実行するとVirtualBox上に仮想マシンが2台(LinuxとWindows)が作成されます。

時間は結構かかりました。(私の環境では1時間ほど)

また、以下のようなエラーが表示され、仮想マシンの作成が失敗しました。

Progress state: E_INVALIDARG

VBoxManage.exe: error: Appliance import failed

VBoxManage.exe: error: Code E_INVALIDARG (0x80070057) - One or more arguments are invalid (extended info not available)

VBoxManage.exe: error: Context: "enum RTEXITCODE __cdecl handleImportAppliance(struct HandlerArg *)" at line 1118 of file VBoxManageAppliance.cpp

上記の原因はHDDの容量が不足していることでした。

システムの要件としては以下の通りなので、仮想マシンの作成に失敗した場合は、以下も参照してみていただければと思います。

System Requirements:

OS capable of running all of the required applications listed below

VT-x/AMD-V Supported Processor recommended

65 GB Available space on drive

4.5 GB RAM

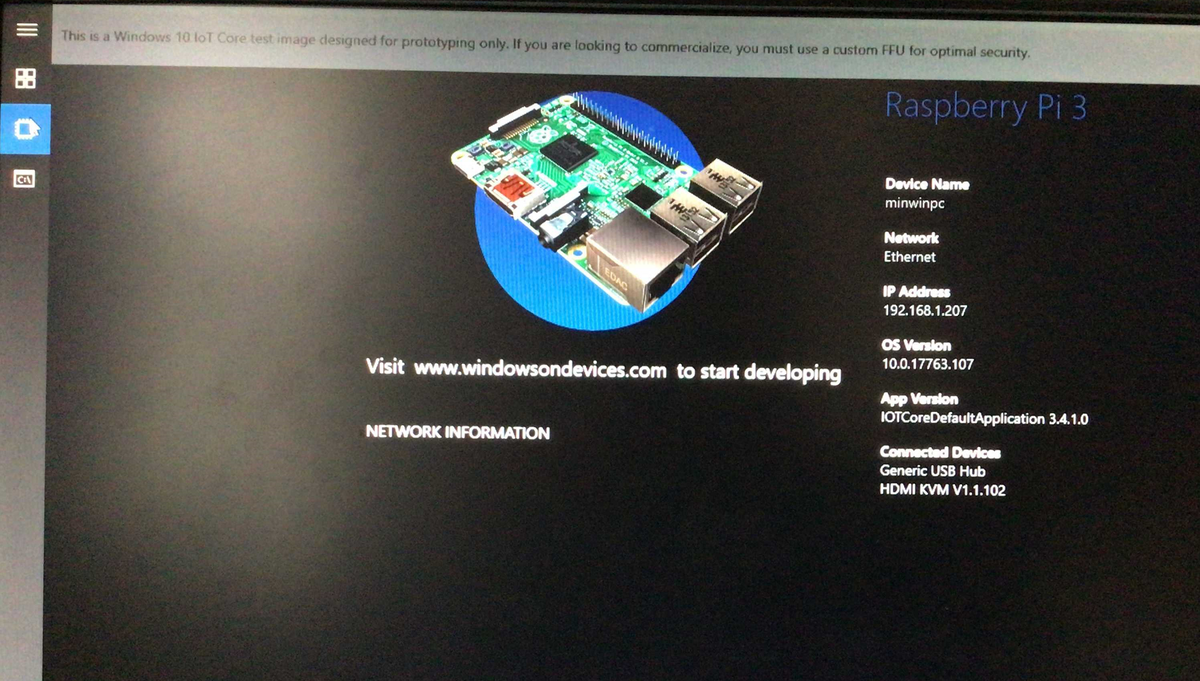

仮想マシンが作成した後はVirtualBoxから仮想マシンを起動して使うことができます。

私は仮想マシン作成後、ブリッジアダプターに変換して検証を行いました。

参考にさせていただいたサイト

https://www.sei-yo.jp/blog/engineer/2019/10/vagrant-up.html