概要

日本サイバー犯罪対策センター(JC3)によると、2021年上半期における偽ECサイト等の通報件数は6535件で前年同期に比べて1516件(約30.2%)増加しました。

JC3は偽ECサイト増加の背景として、新型コロナウイルス感染症の影響によるインターネット利用の増加を挙げています。

私もGoogleで検索している際に偽ECサイトに実際に遭遇したので、アクセスしたときの様子をまとめました。

偽ECサイトの特徴

偽のECサイトは検索エンジンで検索すると正規サイトに紛れて検索結果に表示されます。その為、検索結果を上から順番にアクセスしたりすると偽のECサイトにアクセスしてしまう場合があります。

以下の例では「.fr」なのでフランス語圏に日本語サイトがあることや誤字があることに違和感があります。

偽のECサイトについて、JC3では以下のような特徴をまとめています。

- 自分が意図していないサイトに転送されていないか

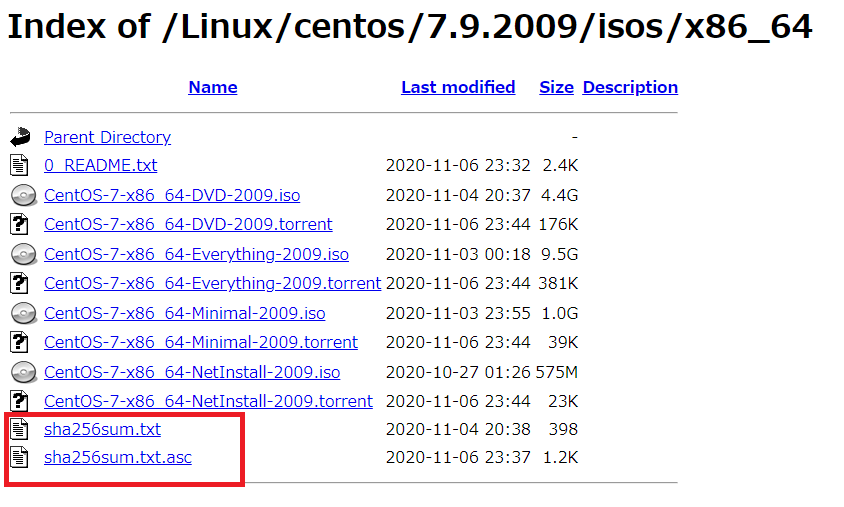

ブラウザがページを表示する間にリダイレクトされ、URLが置き換わっている場合があります。 - 見慣れないTLDのURLではないか

URLのTLD(トップレベルドメイン)が、.top、.xyz、.bid等、見慣れないTLDの場合は注意が必要です。 - ECサイト運営者・連絡先の記載に不審な点はないか

法律により、サイトに事業者の名称、住所、電話番号、代表者または責任者氏名が記載が義務付けられています。

- 特定商取引に関する法律 (昭和五十一年法律第五十七号) 第11条

- 特定商取引に関する法律施行規則 (昭和五十一年通商産業省令第八十九号) 第8条

ただし、記載していても架空の情報または実在する会社を騙っている場合もあります。そのため、不審な点があれば名称や住所等を自ら調べてみることが重要です。

※法人であれば、国税庁法人番号公表サイトを利用して調べることもできますが、サイトに記載と同じ検索結果が返ってくる場合もあるため、あくまで判断するための一情報として確認するものと考えます。 - 連絡先メールアドレスはフリーメールか独自のドメインか

- サイトに不自然な日本語の記載はないか

例:商品説明の欄に「休日か悪い天気に会ったとき、届けた日より2,3日遅れるの可能性になっています」等という不自然な日本語の記載がある - ログイン、会員登録、支払情報入力時はHTTPSの通信となっているか

- 支払方法の説明と実際の決済画面とで、対応可能な支払い方法が異なっていないか

- 法人が運営するサイトで、振込先が個人口座になっていないか

- 商品があまりに激安になっていないか/品薄商品なのに容易に買えるようになっていないか

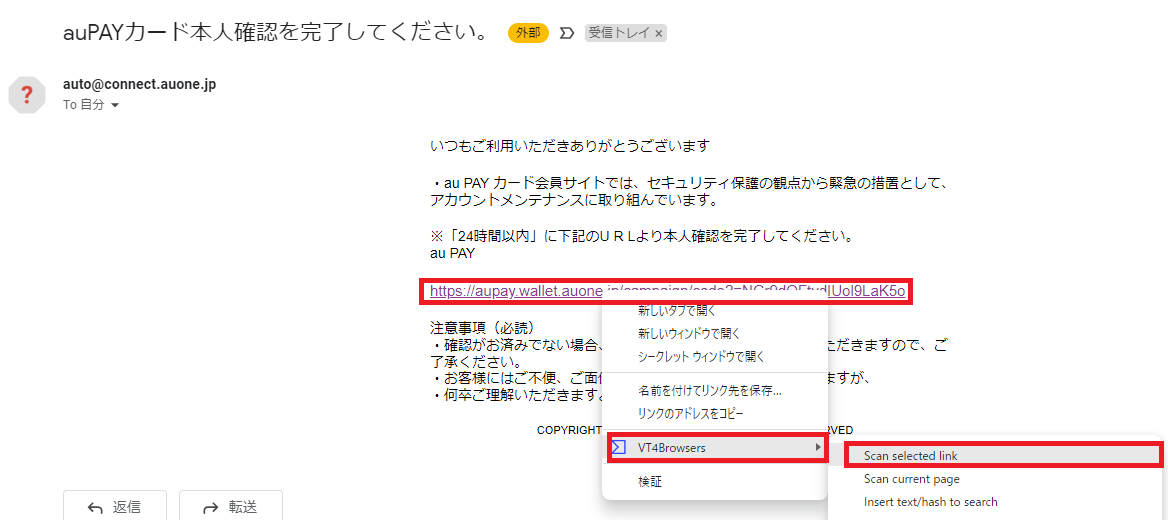

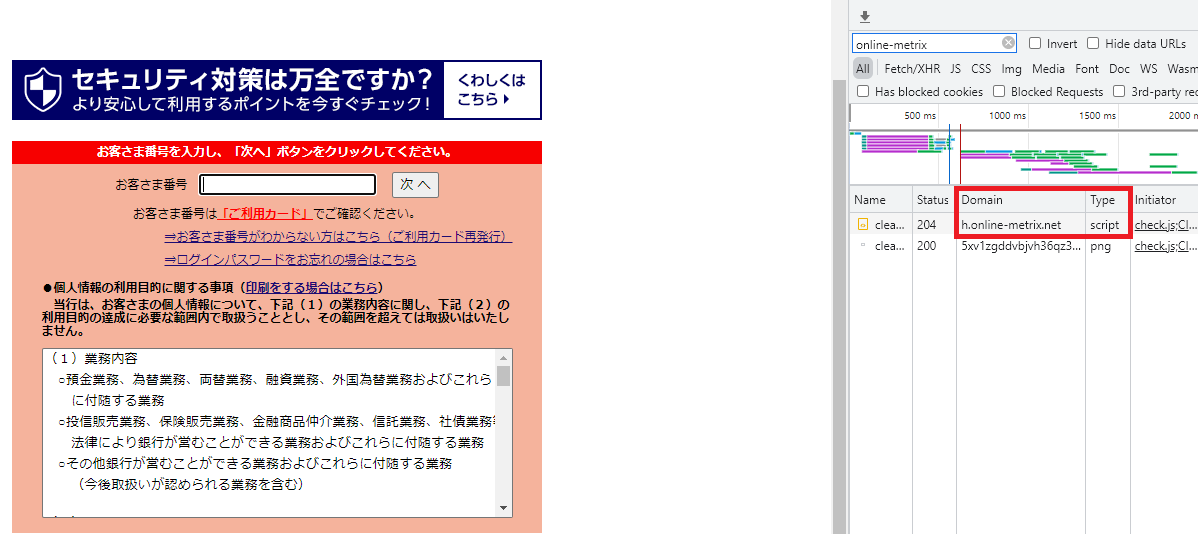

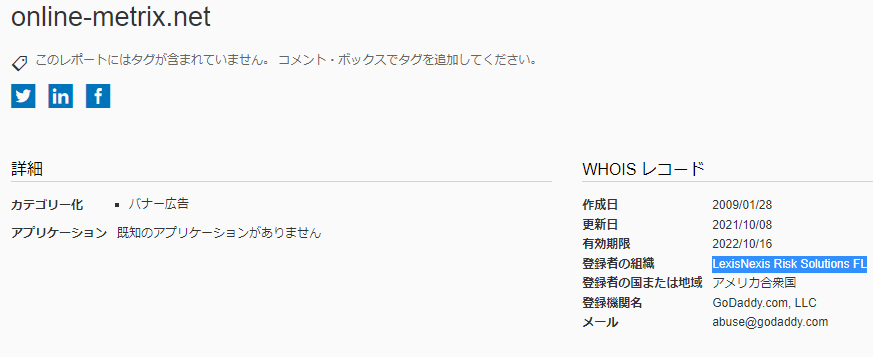

実際にセキュリティベンダよりフィッシング判定がされているサイトにアクセスしてみた様子が以下の画像です。

これは偽のECサイトの一例となります。

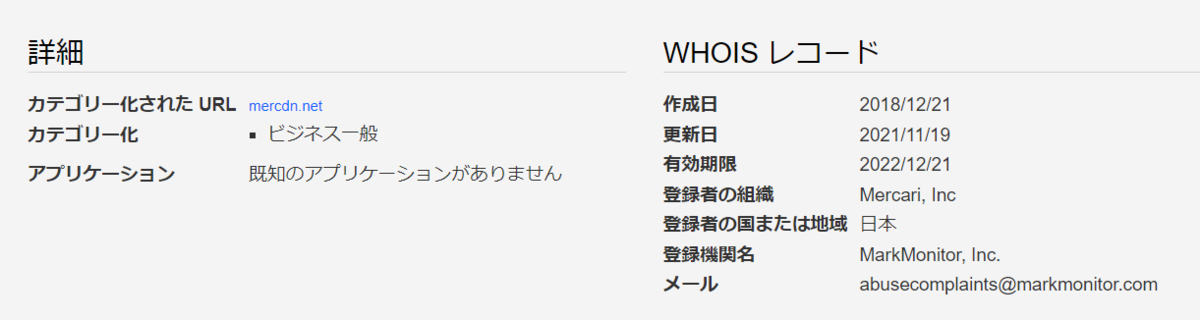

いくつかのサイトを見て自分が感じたことになりますが、こういったサイトはメルカリ等に出品されている商品の情報(キーワード、写真)を使って作成しているように見えました。

サイト内のimgタグにかかれているURL(static.mercdn.net)を検索するとメルカリの情報が出てきました。

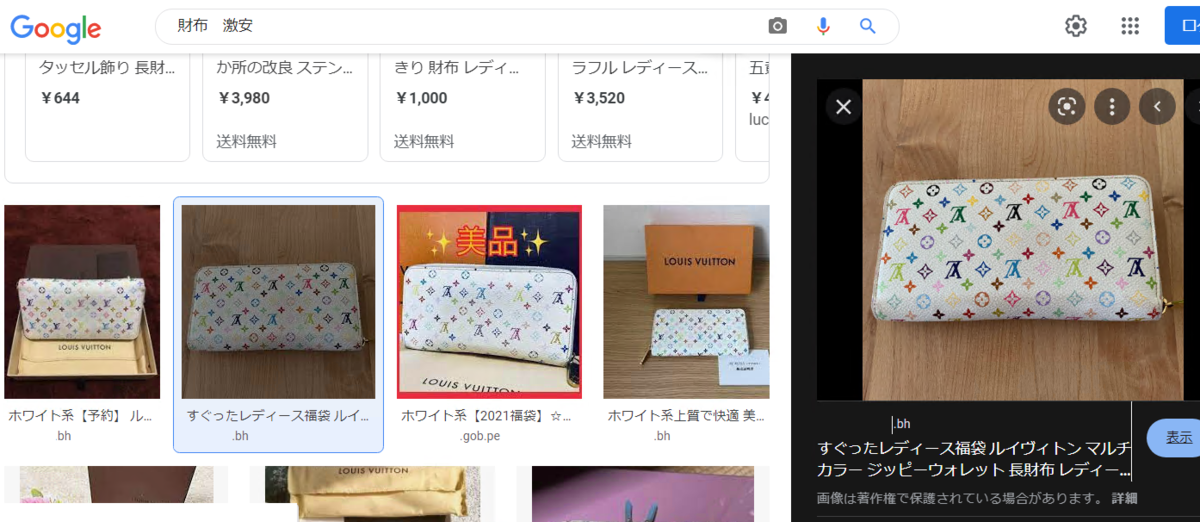

また、画像検索の検索結果にも改ざんサイトが多数含まれています。

「財布 激安」というキーワードで画像検索を行うと、検索結果の中に見慣れないTLD(自分だけかもしれませんが)が複数表示されます。

なお、「.bh」はバーレーンに割り当てられているTLD、「.pe」はペルーに割り当てられているTLDです。

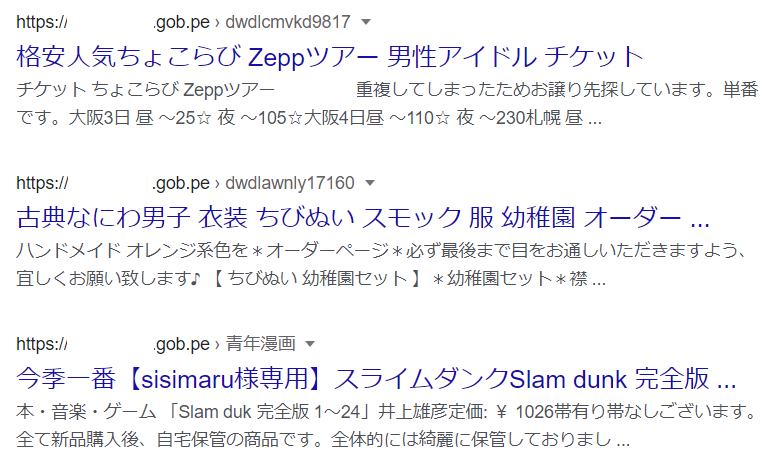

このドメインでサイト検索をしてみると、複数のキーワードに関連づいていることが確認できます。

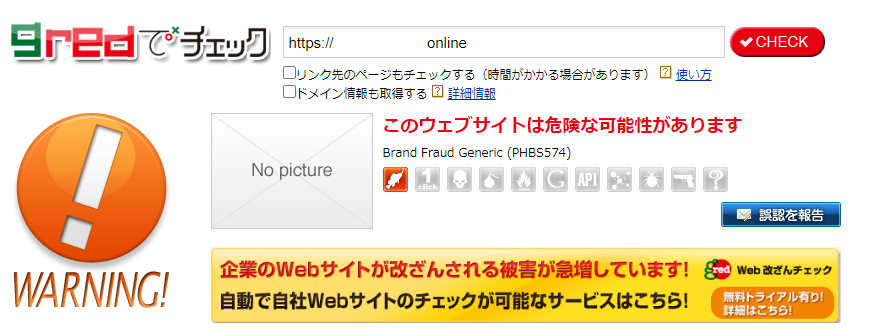

先程の画像検索で表示される検索結果に実際にアクセスすると「~.online」リダイレクトにします。リダイレクト先のURLは詐欺サイトの判定を受けていました。

偽ECサイトへの対策

- 検索結果に提示される広告等にはアクセスせずに、公式アカウントや正規サイトを検索してアクセスする。

- 初めて利用するサイトは、社名や問合せ先などをネットで検索し、不審な情報がないか確認する。

- 利用機会の多いサイトはブックマークに保存しておき、そこから利用する。

(または公式アプリを利用する) - セキュリティソフトやアプリを最新状態に保つ。

参考にさせていただいたサイト

貴重な情報をありがとうございます。