HTTP/3とは

HTTP/3はHTTP/2に続くバージョンで、HTTP/2に比べてより速くWebサイトを表示できるよう改良されました。 HTTP/2まではTCPを使用しており、制御に関する通信が大量に発生していましたが、 HTTP/3ではUDPを使用することで上記の課題に対応しました。

QUIC(UDP/443)とは

QUICはGoogleがWebアクセスを高速化する目的で設計したもので、GoogleからIETFへ提案され標準化されました。 HTTP/3ではこのQUICを使用します。

QUICは、TLS1.3を使用することで通信の信頼性を向上させており、また通信の安全性を高めています。 GoogleやYouTube、FacebookなどはHTTP/3をすでに活用しており、Webの表示速度の高速化を可能にしています。

ブラウザの利用状況

ブラウザにおいては、Chrome v87、Firefox v88、Edge v87はすべてデフォルトでHTTP/3をサポートしています。

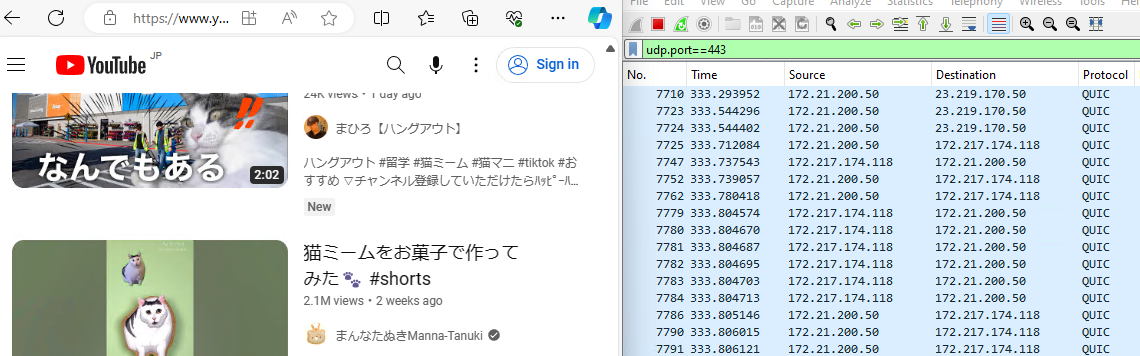

以下はEdgeの例となりますが、Youtubeを閲覧している状況でパケットを見るとQUICの通信が発生していることがわかります。

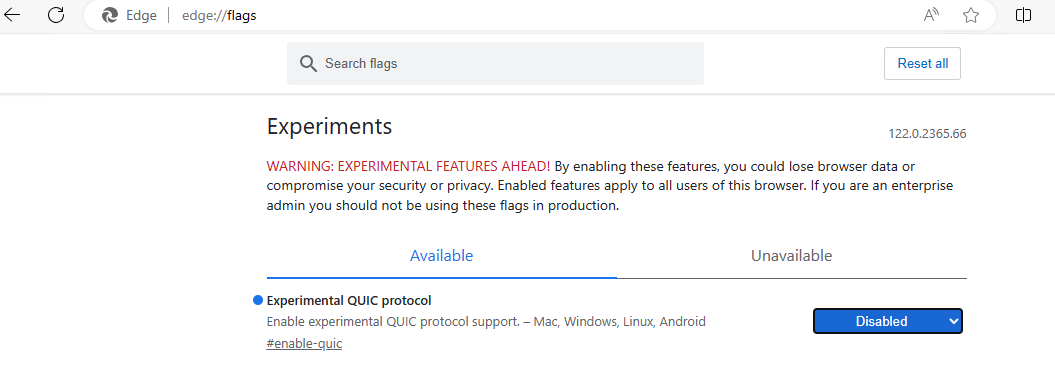

QUICの利用はブラウザ側で設定でき、Edgeの場合は以下の設定を行うことで利用制限することも可能です。

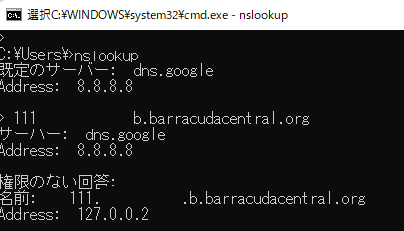

以下はEdgeの場合ですが、アドレスバーに「edge://flags/」と入力し、「QUIC」と検索します。

検索結果に表示される「Experimental QUIC protocol」を「Disabled」とすることで無効化できます。

QUICについては、組織等でF/Wを使用している環境で、外部への通信がTCP/443のみ許可されている場合、通信不具合の原因になる場合があります。

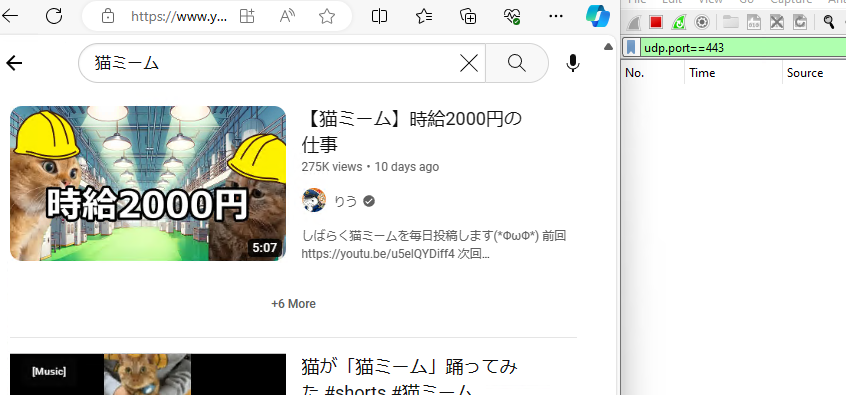

上記の設定後、再度同じようにYoutubeを見てみるとQUICの通信は発生しません。

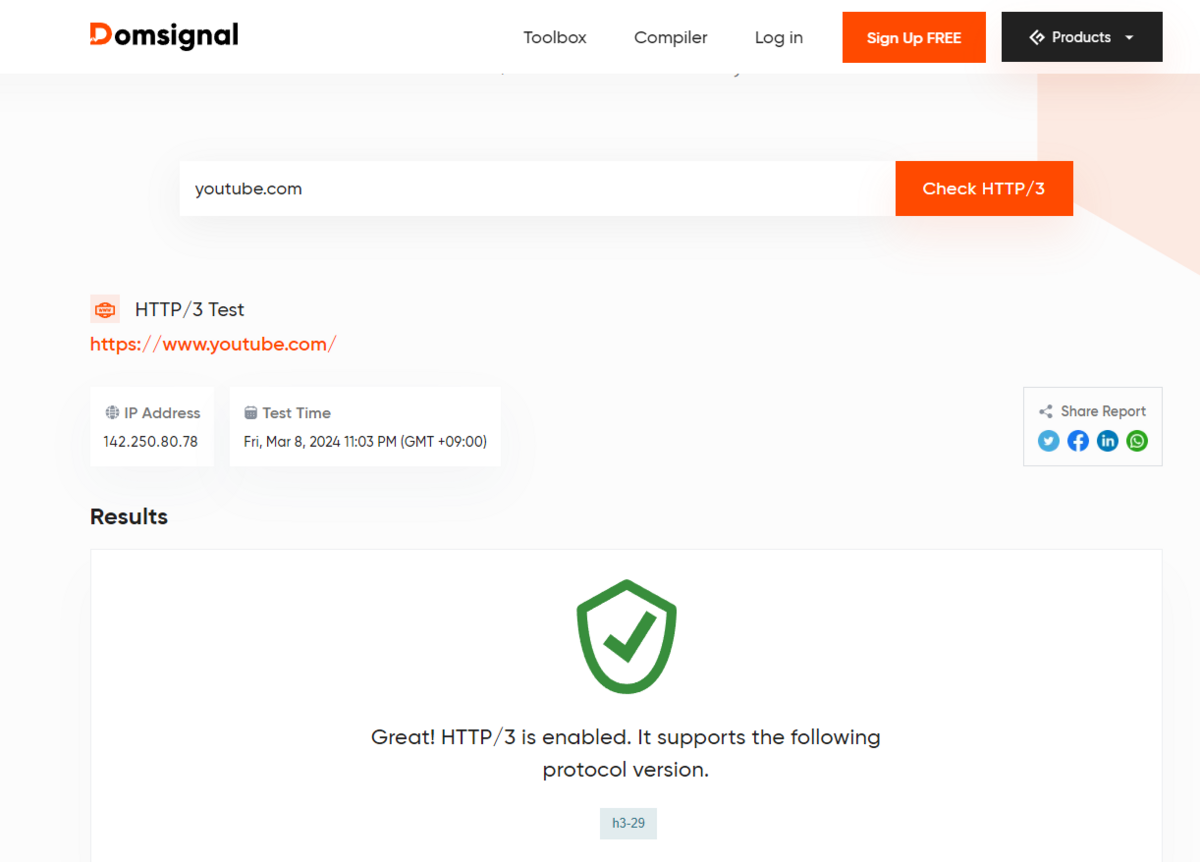

参考:サイトのHTTP/3対応状況確認方法

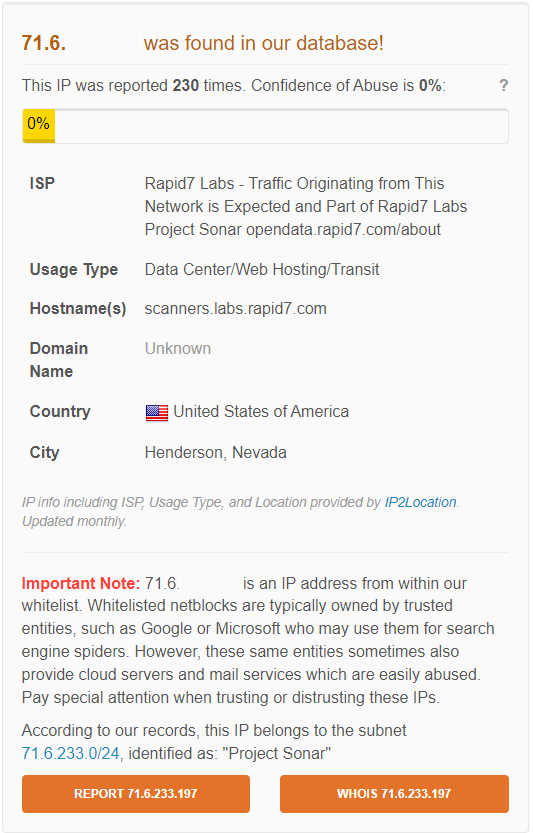

以下のサイトでは、HTTP/3の対応状況を調べたいサイトのURLを入力して調査することができます。